Het identificeren en beheersen van risico’s en dreigingen blijft een uitdaging voor veel organisaties. In dit blog helpen we u dit proces te verduidelijken.

Vanaf het moment dat er gestart wordt met ondernemen, ontstaan er mogelijkheden voor dreigingen en risico’s omtrent informatieveiligheid. Om gevoelige informatie te beschermen is een adequate risicobeheersing binnen een organisatie van belang. Maar wat is een goede manier om risico’s binnen informatiebeveiliging te identificeren en te beheersen?

In dit artikel bespreken wij de volgende punten:

- Wat is risicobeheersing?

- Waarom is risicobeheersing nodig?

- Hoe risico’s binnen informatiebeveiliging geïdentificeerd worden

- Zo kun je de informatiebeveiliging beheersen.

1. Wat is risicobeheersing omtrent informatiebeveiliging?

Risicobeheersing is het in kaart brengen van potentiële risico’s binnen een organisatie en het opzetten van strategische processen om systematisch risico’s te mitigeren. Bij het opzetten van deze processen wordt ervoor gezorgd dat een risicomanagement methode wordt opgezet, verantwoordelijkheid wordt belegd en de scope wordt vastgesteld.

Al met al, zorgt de organisatie ervoor dat met een structurele risicobeheersing er direct en zorgvuldig gehandeld kan worden wanneer er sprake is van een dreiging, risico of potentiële aanval. Dit voorkomt verwarring of nalatigheid omtrent de rolverdeling en de nodige acties om de dreiging te weren.

De meest praktische manier om risicobeheersing binnen informatiebeveiliging te identificeren en beheersen is met behulp van een Information Security Management Systeem (ISMS) gebaseerd op bijvoorbeeld de ISO 27001. Een ISMS omvat alle zaken en de werkwijze voor het beveiligen van alle (vertrouwelijke) informatie binnen uw organisatie. Dit wordt vaak ondersteund met gebruik van een ISMS-tool, zoals Base27.

Met de juiste ISMS-tool kan een organisatie alle noodzakelijke processen registreren en daarna analyseren vanuit één overzichtelijke omgeving. Een ISMS-tool biedt daarbij de mogelijkheid om risicofactoren te identificeren uitgezet tegen kans en impact. Als verduidelijking; het risico betreft dus de kans dat een incident zoals benoemd in het risico zich voordoet en hoe groot is dan de impact van het incident op de organisatie.

Meer weten over een ISMS? Ontdek hier wat een ISMS is en waarom (of wanneer) u dit moet gebruiken.

2. Waarom is risicobeheersing nodig?

Iedere organisatie werkt met data. Dit kan verschillen van persoonsgegevens, financiële data, bedrijfsgevoelige informatie of een combinatie. Het is vanzelfsprekend dat een organisatie deze data wil beschermen conform de AVG en andere wet- en regelgevingen omtrent informatiebeveiliging. Daarnaast krijgen veel organisaties te maken talloze dreigingen en risico’s betreft de veiligheid van informatie. Te meer daar het aantal cyberaanvallen jaarlijks groeit en de type aanvallen creatiever en complexer worden.

Wanneer een organisatie een sterke risicobeheersing methode heeft opgezet, kunnen ze anticiperen en snel reageren op dreigende situaties. Dat kan een bedrijf veel tijd én geld besparen bij eventuele incidenten, maar vooral helpen om potentiële incidenten zoals datalekken te voorkomen.

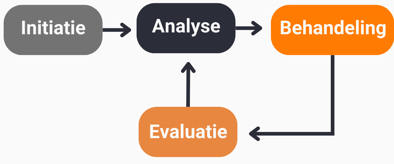

Dus, risicobeheersing heeft als doel de risico’s op het gebied van informatiebeveiliging te reduceren, tot voor de organisatie en haar stakeholders acceptabel niveau, door het nemen van passende en effectieve maatregelen. Het proces bestaat uit vier verschillende fases: initiëren, analyseren, behandelen en evalueren.

Risicobeheersing cyclus:

3. Hoe risico’s binnen informatiebeveiliging geïdentificeerd worden

Om risico’s te identificeren binnen informatiebeveiliging, moeten de eerste twee fases van risicobeheersing worden doorlopen.

- Initiatie

- Risicoanalyse (vaak uitgevoerd als bijeenkomst)

- Behandelplan

- Evaluatie

Initiatie

De eerste fase van het opzetten van risicobeheersing binnen uw organisatie, is het vaststellen van de verschillende risicogebieden binnen het bedrijf en verdelen wie er verantwoordelijk is voor het verzekeren van de veiligheid binnen deze gebieden. Dit betekent dat de verantwoordelijkheid per afdeling, proces of systeem duidelijk wordt voor het bewaren van de informatieveiligheid. Het is van belang dat dit wordt vastgelegd.

Voordat een risicoanalyse gestart kan worden, moet de scope worden vastgesteld en de deelnemers worden bepaald. De scope wordt op een strategisch en tactisch niveau bepaald, bijvoorbeeld op basis van de risicogebieden in het IT-landschap. Deze risicogebieden omvatten één of meerdere processen, systemen, informatiebronnen en relevante personen. Zorg er wel voor dat de scope overzichtelijk blijft, zodat de risicoanalyse in voldoende detail de risico’s in kaart kan brengen.

Lees ook: Stappenplan voor het in kaart brengen van bedrijfsprocessen

Risicoanalyse

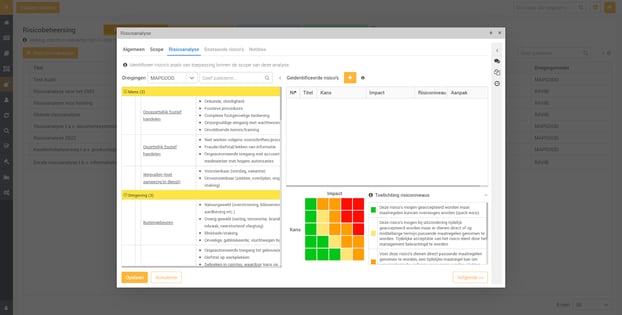

Wanneer het duidelijk is wie er binnen de organisatie verantwoordelijk is voor de verschillende risicogebieden en de scope is vastgesteld, kan een risicoanalyse gestart worden. De analyse kan aan de hand van een dreigingsmodel worden uitgevoerd. De dreigingsmodellen helpen met het behouden van overzichtelijkheid tijdens een risicoanalyse en voorkomen dat er factoren vergeten worden tijdens een risicoanalyse.

Tijdens het uitvoeren van de risicoanalyse worden gevonden risico's ingeschat op basis van impact/schade voor de organisatie en de kans dat het risico daadwerkelijk leidt tot een incident . Hierbij wordt gebruik gemaakt van een risicomodel, of ook wel risicomatrix. Bij gebruik van een ISMS-tool als Base27 zijn de geïdentificeerde risico's eenvoudig in te delen en overzichtelijk weer te geven, zodat de juiste behandelaanpak eraan gekoppeld kan worden. Hierdoor wordt het beheersen van de risico’s vereenvoudigd.

Meer weten over het uitvoeren van een risicoanalyse? Ontdek hier alles over het uitvoeren van een risicoanalyse.

4. Zo wordt de informatiebeveiliging beheerst

Om risico’s te beheersen binnen informatiebeveiliging, moeten de laatste twee fases van risicobeheersing worden doorlopen.- Initiatie

- Risicoanalyse (vaak uitgevoerd als bijeenkomst)

- Behandelplan

- Evaluatie

Behandelplan

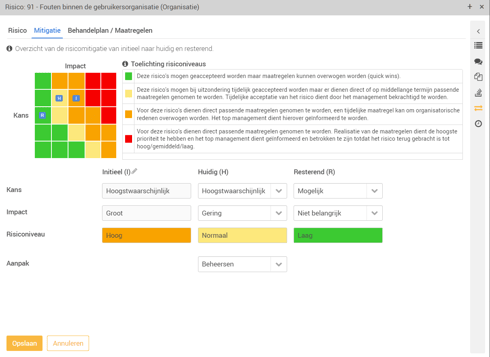

Nadat risico’s zijn geïdentificeerd, kan er gekozen worden uit verschillende strategieën om ze aan te pakken.

- Beheersen - Hierbij worden maatregelen getroffen vanuit de eigen organisatie om het risico terug te dringen. Denk hierbij aan een back-up, redundantie etc.

- Overdragen - Hierbij wordt het risico en vaak de te nemen maatregelen overgedragen aan een externe partij. Denk hierbij aan verzekeringsmaatschappijen, uitbesteden etc.

- Ontwijken - Hierbij wordt de dreiging weggenomen door de context te veranderen. Dit zou kunnen door een verhuizing naar een veiligere locatie.

- Accepteren - Hierbij wordt het bestaande (rest) risico geaccepteerd zonder verdere maatregelen te nemen. Deze aanpak is typisch alleen van toepassing voor een lage risicoklasse of tijdelijk voor een gemiddelde risicoklasse.

Voor iedere strategie zijn er verschillende maatregelen die getroffen kunnen worden. Zo ontstaat er een volledige lijst met relevante en passende maatregelen, waar het risicobehandelplan, dus de realisatie van de maatregelen, mee opgesteld kan worden. Deze maatregelen dienen het risico terug te dringen tot een acceptabel niveau.

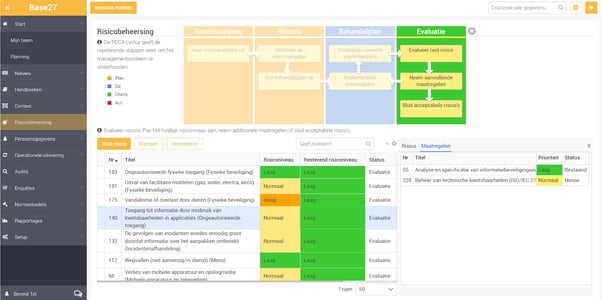

Evaluatie

Nadat het behandelplan is uitgevoerd, ofwel de maatregelen zijn geïmplementeerd, kan het risico opnieuw worden beoordeeld of het restrisico acceptabel is. Dit kan gedaan worden door een hernieuwde risicoanalyse en/of door het vaststellen van de effectiviteit van de maatregelen.

- Een significante verandering binnen de organisatie met een effect op de informatiebeveiliging;

- Een nieuw of vervanging van een belangrijk informatiesysteem;

- Naar aanleiding van één of meerdere beveiligingsincidenten;

- Na een periode van maximaal 3 jaar.

Met behulp van Base27 biedt Axxemble een oplossing om informatiebeveiliging snel en effectief te realiseren.

Door gebruik te maken van best practices op het gebied van informatiebeveiliging, heeft u alle middelen tot uw beschikking om medewerkers te informeren, processen veilig te maken, risicoanalyses snel en gemakkelijk uit te voeren en de beveiliging continu te bewaken en te verbeteren.

Veelgestelde vragen:

- Is een risicoanalyse verplicht voor informatiebeveiliging?

Ja, een risicoanalyse is verplicht bij het realiseren van een ISO 27001 certificering maar ook volgens de AVG. De Algemene Verordening Gegevensbescherming (AVG) is een Europese privacywet die aansluit op het digitale tijdperk waarin we leven. Alle organisaties in de EU dienen hieraan te voldoen. De wet heeft een behoorlijke impact op de manier hoe informatie wordt gewaarborgd. Vind hier een stappenplan om de AVG te implementeren.

- Wanneer gebruik je een risicoanalyse voor informatiebeveiliging?

Bij de volgende criteria moet een risicoanalyse (opnieuw) uitgevoerd worden: Een significante verandering binnen de organisatie met een effect op de informatiebeveiliging; Een nieuw of vervanging van een belangrijk informatiesysteem; Naar aanleiding van één of meerdere beveiligingsincidenten.

English

English

Nederlands

Nederlands