Wanneer een organisatie werkt met informatie zullen er altijd risico’s op de loer liggen. Dit is bij elke organisatie het geval, denk bijvoorbeeld aan persoonsgegevens, procesinformatie of handleidingen van een bepaald product of dienst. Als organisatie wilt u de risico’s beperken. Maar hoe weet u welke risico’s er zijn? Daarvoor kunt u een risicoanalyse informatiebeveiliging uitvoeren.

Wilt u een risicoanalyse rondom uw informatiebeveiliging uitvoeren maar weet u niet waar u moet beginnen? Met behulp van dit blog en onze checklist kunt u een gedegen risicoanalyse uitvoeren.

In dit blogartikel bespreken wij:

- Wat moet er in een risicoanalyse?

- De scope van de risicoanalyse bepalen

- Dreigingen identificeren tijdens de risicoanalyse

- Kans en impact bij een risicoanalyse (risicomatrix)

- Uitvoering van de risicoanalyse

- Het formuleren van geïdentificeerde risico's

- Vervolg risicoanalyse informatiebeveiliging

- Checklist risicoanalyse

Als je jouw kennis én bewustwording rondom informatiebeveiliging wilt vergroten. Download dan het complete e-book. Meer dan 40 pagina's aan informatie voor jou gebundeld.

Wat moet er in een risicoanalyse?

In een risicoanalyse staat een gedetailleerd overzicht van de dreigingen die binnen de gekozen scope kunnen optreden, een inschatting van de kans en impact van deze dreigingen, en een beoordeling van de bestaande beveiligingsmaatregelen. De analyse bevat ook een evaluatie van welke risico's acceptabel zijn en welke extra maatregelen vereisen

Een risicoanalyse moet verschillende elementen bevatten om effectief te zijn. De kerncomponenten zijn:

- Scope: Dit omvat het afbakenen van wat precies binnen de risicoanalyse wordt onderzocht. Denk aan specifieke systemen, processen, afdelingen of leveranciers.

- Identificatie van Dreigingen: Dit onderdeel beschrijft de mogelijke dreigingen die binnen de scope kunnen optreden. Deze dreigingen kunnen variëren van technische storingen tot menselijke fouten en externe aanvallen.

- Risico-inschatting: Hier beoordeelt u de kans dat een bepaalde dreiging leidt tot een incident, evenals de mogelijke impact van dat incident. Dit gebeurt vaak met behulp van een risicomatrix.

- Huidige Beveiligingsmaatregelen: Het is belangrijk om de reeds bestaande beveiligingsmaatregelen te documenteren die de kans of impact van dreigingen kunnen beïnvloeden.

- Risicobeoordeling: Op basis van de kans en impact, beoordeelt u welke risico's acceptabel zijn en welke niet. Dit helpt bij het prioriteren van verdere actie.

- Aanbevolen Maatregelen: Voor de risico’s die niet acceptabel zijn, moeten passende beheersmaatregelen worden voorgesteld om de kans en/of impact te verminderen.

Verantwoordelijkheden: Dit onderdeel wijst toe wie binnen de organisatie verantwoordelijk is voor het beheren van de geïdentificeerde risico’s. - Vervolgactie en Monitoring: Een risicoanalyse moet ook een plan bevatten voor hoe de geïdentificeerde risico's zullen worden gemonitord en hoe de effectiviteit van de genomen maatregelen zal worden geëvalueerd.

Een goede risicoanalyse is systematisch, uitgebreid en gebaseerd op input van verschillende betrokkenen binnen de organisatie. Het proces moet beginnen met een duidelijke definitie van de scope. Betrek alle relevante partijen om ervoor te zorgen dat alle potentiële dreigingen en kwetsbaarheden worden geïdentificeerd. Gebruik een risicomatrix om de kans en impact van elk risico objectief te evalueren. Zorg ervoor dat er consensus is over wat acceptabele risico’s zijn en welke beheersmaatregelen nodig zijn.

Documenteer alles helder en zorg voor regelmatige updates en monitoring om ervoor te zorgen dat de risicoanalyse actueel blijft.

1. De scope van de risicoanalyse bepalen

Een risicoanalyse doet u op basis van een bepaalde scope:

- een informatiesysteem;

- een (deel van de) organisatie;

- een proces;

- een leverancier;

- et cetera.

Voor een omvangrijke of uitgebreide scope (denk bijvoorbeeld aan een groot proces of een grote organisatie) kan de risicoanalyse opgedeeld worden; bijvoorbeeld de verschillende deelprocessen. Hierbij dienen de gedeelde of globale risico’s uiteindelijk wel weer samengevoegd te worden.

2: Dreigingen identificeren tijdens de risicoanalyse

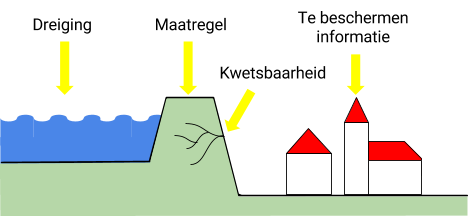

Bij een risicoanalyse voor informatiebeveiliging gaat u na welke dreigingen er zijn (voor de gegeven scope) die kunnen leiden tot een incident: een verstoring in de dienstverlening, verlies of beschadiging van gegevens, inzage in vertrouwelijke gegevens aan onbevoegde personen et cetera.

Dreigingsmodellen

Dreigingen kunt u uit eigen kennis en ervaring putten, maar er kan daarnaast ook gekeken worden naar bepaalde dreigingsmodellen. Afhankelijk van de scope zijn hier verschillende opties. Voor informatiebeveiliging zijn RAVIB, MAPGOOD maar ook bijvoorbeeld de OWASP Top Ten nuttige instrumenten.

Het voordeel van een dreigingsmodel is dat de kans dat er dreigingen over het hoofd worden gezien fors afneemt. En het maakt de discussie vaak wat makkelijker omdat er een duidelijke scheiding tussen verschillende dreigingen en dus risico’s gemaakt wordt.

3. Kans en impact bij een risicoanalyse

Elke relevante dreiging vormt een risico welke u dient in te schatten op kans en impact op genoemde incidenten. Dus niet van de dreiging zelf, maar incidenten als gevolg daarvan.

Voorbeeld: U kunt dagelijks, vrijwel continu, een virus op uw computer krijgen. Maar hoe vaak leidt dit tot incidenten (verlies van data of erger) en wat is dan de impact?

Eenduidige afspraken

Het is daarbij van belang om eenduidige afspraken te maken over kansen en met name de impact; immers, wat voor de één rampzalig is, is voor de ander een flinke verliespost maar ook niet meer dan dat. Dit dient u dus te doen voordat u de risicoanalyse begint, anders is de uitkomst van de risicoanalyse erg vaag (inschatting van risico’s zijn niet met elkaar te vergelijken).

Risicomatrix

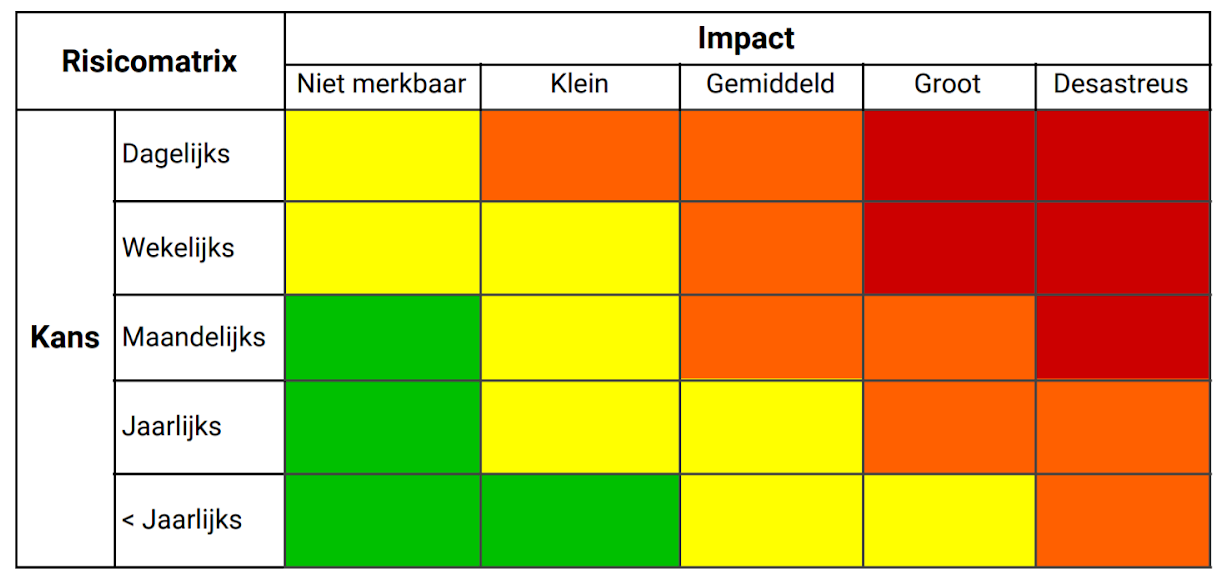

Bij het uitvoeren van een risicoanalyse is het essentieel om de kans en impact van potentiële incidenten te beoordelen. Een belangrijk hulpmiddel hierbij is de risicomatrix, ook wel bekend als de risk-impactmatrix. Dit is een visueel instrument dat helpt om risico's te categoriseren en prioriteren op basis van hun waarschijnlijkheid (kans) en de ernst van hun gevolgen (impact). Wanneer u deze stappen heeft genomen, komt u doorgaans uit op iets dat lijkt op onderstaande risicomatrix:

Wat is een risicomatrix en hoe werkt het?

Een risicomatrix zet risico’s uit op twee assen: de kans dat een risico zich voordoet, en de impact die het zou hebben als het zich voordoet. Deze matrix helpt bij het snel identificeren van welke risico's onmiddellijk aandacht nodig hebben (meestal in het rode gebied van de matrix) en welke als acceptabel kunnen worden beschouwd (groen gebied). Om de matrix in te vullen, beoordeelt u elk risico op basis van hoe vaak het waarschijnlijk zal gebeuren en hoe groot de schade zal zijn als het gebeurt. Dit gebeurt vaak met een schaal van 1 tot 5, waarbij 1 een lage kans of impact vertegenwoordigt en 5 een hoge. Echter, in Base27 werken we met een schaal die meer recht doet aan de daadwerkelijke kans/impact inschaling.

Hoe maak je een risicomatrix en wat moet erin staan?

Het maken van een risicomatrix begint met het identificeren van alle mogelijke risico's die uw organisatie kan treffen. Vervolgens schat u voor elk risico de kans en impact in. Deze inschattingen worden in de matrix geplaatst, zodat u een overzicht krijgt van de ernst van elk risico. Een goed gevulde risicomatrix geeft een helder beeld van welke risico's prioriteit hebben voor beheersmaatregelen en welke risico's geaccepteerd kunnen worden zonder verdere actie.

Risicoacceptatie en mitigatie

Niet alle risico's in de risicomatrix zullen dezelfde aanpak vereisen. Risicoacceptatie is een belangrijke overweging; dit betekent dat u beslist bepaalde risico's te aanvaarden zonder aanvullende maatregelen te nemen, omdat de kosten of moeite om ze te mitigeren niet opwegen tegen de potentiële schade. Aan de andere kant vereist risico mitigeren dat u maatregelen neemt om de kans dat het risico zich voordoet, te verkleinen of om de impact ervan te verminderen. Dit kan variëren van het verbeteren van beveiligingsmaatregelen tot het trainen van personeel of het aanpassen van procedures.

Hoe bepaal je de kans van een risico?

De kans dat een risico zich voordoet, kan worden bepaald door zowel historische gegevens als expertbeoordelingen te gebruiken. Dit omvat het evalueren van hoe vaak vergelijkbare incidenten in het verleden hebben plaatsgevonden en het inschatten van hoe waarschijnlijk het is dat ze in de toekomst opnieuw zullen optreden. Een nauwkeurige inschatting van deze kans is cruciaal voor een betrouwbare risicomatrix.

Tip: Gebruik een ISMS-tool, zoals Base27, om dit proces deels te automatiseren.

4. Uitvoering van de risicoanalyse

Het is belangrijk om een risicoanalyse met een groep betrokken/ervaringsdeskundige mensen uit te voeren (en dus niet door één of twee pers(o)on(en)).

Hiermee wordt een scherper beeld gekregen van de risico’s, kan er discussie ontstaan en is het eindresultaat vaak vollediger en betrouwbaarder. Ook levert het een goed startpunt voor het nemen van maatregelen voor de risico’s; er is meer begrip en draagvlak.

Als de groep groot is of erg verspreid (in tijd of locatie) dan kan gebruik worden gemaakt van een soort risicoverzamelformulier waarop de deelnemers vooraf een inschatting qua kans en impact kunnen doen. Deze kan dan later doorgenomen en samengevoegd worden.

5. Het formuleren van geïdentificeerde risico’s

Een risico formuleren begint met het duidelijk identificeren van de dreiging en het potentieel negatieve gevolg daarvan. Een goed geformuleerd risico moet expliciet zijn over de oorzaak, het mogelijke incident, en de impact van dat incident. De structuur van een risicobeschrijving bevat doorgaans drie elementen:

- Oorzaak: Wat kan het risico veroorzaken? Dit kan een specifieke dreiging zijn, zoals een technische storing, menselijke fout, of een externe aanval.

- Incident: Wat is het mogelijk gevolg van die oorzaak? Dit beschrijft wat er kan gebeuren als de dreiging werkelijkheid wordt, bijvoorbeeld verlies van data, verstoring van een dienst, of ongeautoriseerde toegang tot gevoelige informatie.

- Impact: Wat zijn de gevolgen van het incident? Dit beschrijft de negatieve effecten op de organisatie, zoals financiële schade, reputatieschade, juridische gevolgen, of operationele verstoringen.

Bijvoorbeeld: “Door onvoldoende patchmanagement (oorzaak) kan malware infectie leiden tot dataverlies (incident), wat resulteert in financiële schade en reputatieschade voor de organisatie (impact).”

6. Vervolg risicoanalyse informatiebeveiliging

Net zo belangrijk is om een verantwoordelijke voor de risico’s aan te wijzen. Dat is vaak de verantwoordelijke voor de scope. Immers, als een manager verantwoordelijk is voor een bepaald proces dan zijn risico’s die dat proces verstoren ook zijn/haar risico. Het is verstandig om de rollen en hun verantwoording duidelijk te hebben binnen een organisatie.

Zijn de risico’s vastgesteld en ingeschat, dan is het zaak om te bekijken welke maatregelen / acties genomen moeten worden. De maatregelen dienen uiteraard de kans en/of de impact te verkleinen. Deze worden opgesteld in een risicobehandelplan.

Checklist risicoanalyse:

- Maak afspraken over kans en impact voor de organisatie met betrekking tot risico’s;

- Stel de scope vast voor een risicoanalyse;

- Wijs een verantwoordelijke aan (op basis van de scope);

- Betrek betrokken/ervaringsdeskundige personen bij de analyse;

- Kies indien gewenst een geschikt dreigingsmodel;

- Identificeer risico’s voor relevante dreigingen en stel de kans en impact vast;

- Neem maatregelen voor de niet-acceptabele risico’s.

Download hier onze gratis checklist

Vergroot direct uw kennis én bewustwording rondom informatiebeveiliging. Download gratis "De Complete Gids voor Basiskennis Informatiebeveiliging"

English

English

Nederlands

Nederlands