In de digitale wereld van vandaag is informatiebeveiliging niet langer een optie, maar een noodzaak. Met de toenemende dreiging van cyberaanvallen en datalekken is het essentieel dat organisaties zich bewust zijn van hun rollen en verantwoordelijkheden op dit gebied.

Van het beschermen van gevoelige gegevens tot het implementeren van robuuste beveiligingsmaatregelen, er rust een cruciale taak op de schouders van degenen die belast zijn met het waarborgen van de integriteit en vertrouwelijkheid van informatie. In dit blog bespreken we de volgende onderwerpen:

- Belang van duidelijk belegde verantwoordelijkheden

- Veel voorkomende rollen en verantwoordelijkheden

- Overzicht van de rollen en hun bijhorende verantwoordingen

- Tools die de belegging van rollen en verantwoordelijkheden ondersteunen

Op zoek naar een tool waarin je jouw toegewezen verantwoordelijkheden veilig en overzichtelijk kunt opstellen en bewaren? Ontdek dan Base27.

Belang van duidelijk belegde verantwoordelijkheden

Wanneer iedereen in een organisatie op de hoogte is van zijn of haar specifieke taken en verantwoordelijkheden met betrekking tot informatiebeveiliging, wordt de kans op misverstanden en nalatigheid aanzienlijk verminderd. Een duidelijke belegging van verantwoordelijkheden creëert niet alleen transparantie binnen een organisatie, maar bevordert ook de betrokkenheid van je team bij het beschermen van gevoelige informatie.

Een goed gedefinieerde structuur maakt het mogelijk om snel en doeltreffend te reageren op voorkomende (beveiligings)incidenten. De juiste personen worden op het juiste moment ingeschakeld. In de meeste organisaties wordt hiervoor een informatiebeveiligingsbeleid opgesteld.

Veel voorkomende rollen en verantwoordelijkheden in informatiebeveiliging

De samenhang van rollen en verantwoordelijkheden binnen de informatiebeveiliging (IB) van een organisatie is van belang voor het waarborgen van een effectief en efficiënt beveiligingsbeleid. Hieronder vallen verschillende rollen en verantwoordelijkheden. De CISO, die namens de directie de leiding heeft over de IB-organisatie, is een spil op strategisch en tactisch niveau. De CISO is verantwoordelijk voor het ontwikkelen en implementeren van het IB-beleid en het IB-management systeem.

De tactische en operationele taken worden daarentegen gedelegeerd aan de Security Officer. De Security Officer is verantwoordelijk voor de dagelijkse uitvoering van het IB-beleid en het beheer van het IB-management systeem. Ook is de Security Officer degene die effectief om zal gaan met beveiligingsincidenten en het implementeren van de maatregelen om de beveiliging van informatie te waarborgen. In kleinere organisaties kan het voorkomen dat de rollen CISO en Security Officer samenvallen.

De controle voor de uitvoering van het IB-beleid en het IB-management systeem ligt bij de Interne Auditor. De Interne Auditor is ook verantwoordelijk voor het identificeren van mogelijke verbeterpunten in het beveiligingsbeleid.

Overzicht van de rollen en hun bijhorende verantwoordingen

Om duidelijkheid te brengen in de rollen en hun bijhorende verantwoordelijkheden, hebben we een overzicht gemaakt waarin deze duidelijk worden aangegeven.

| Rol | Verantwoordelijkheden |

| Directie/Management |

|

| De CISO |

|

| Security Officer |

|

| Interne Auditor |

|

| Medewerkers |

|

Binnen de bestaande medewerkers en hun rollen, kan er ook een crisisteam worden opgezet. Dit team, onder leiding van een crisismanager (idealiter niet de directeur), is verantwoordelijk voor het opstellen van een calamiteitenplan evenals de activering hiervan in geval van nood.

Om de functies effectief te laten functioneren, worden de benodigde competenties en opleidingen voor elke functie nauwlettend gemonitord en geregistreerd. Jaarlijks worden er ook beoordelingsgesprekken gevoerd met de medewerkers. In deze gesprekken ligt de focus op de benodigde en gewenste competenties en opleidingen voor de desbetreffende functie, naast persoonlijke ontwikkelingen. Waar nodig kan kennis bijgewerkt worden, zodat alle verantwoordelijken up-to-date blijven.

Tools die de belegging van rollen en verantwoordelijkheden ondersteunen

Er zijn verschillende tools die gebruikt worden om duidelijkheid te creëren binnen de rollen en verantwoordelijkheden. Twee voorbeelden hiervan zijn de RASCI-matrix en de Autorisatiematrix.

De RASCI matrix

De RASCI-matrix is een handig hulpmiddel bij het definiëren van rollen en verantwoordelijkheden binnen een ISMS. Door middel van de RASCI-matrix worden specifieke taken en activiteiten toegewezen aan verschillende rollen binnen de organisatie. "RASCI" staat voor Responsible, Accountable, Support, Consulted en Informed. Deze lichten we verder toe:

Responsible (verantwoordelijk): Personen die verantwoordelijk zijn voor het uitvoeren van specifieke taken en activiteiten met betrekking tot informatiebeveiliging, zoals IT-beheerders die zorgen voor systeemupdates en patching.

Accountable (aansprakelijk): De persoon die eindverantwoordelijk is voor het voltooien van een taak of activiteit, zoals de informatiebeveiliging manager die verantwoordelijk is voor het opstellen en implementeren van het ISMS.

Support (ondersteunend): Personen of teams die ondersteuning bieden aan degenen die verantwoordelijk zijn voor het uitvoeren van taken, zoals de HR-afdeling die training en bewustwordingsprogramma's organiseert.

Consulted (geraadpleegd): Personen of teams die advies en expertise bieden bij besluitvorming, zoals juridische experts die worden geraadpleegd bij het opstellen van privacybeleid.

Informed (geïnformeerd): Personen of teams die op de hoogte worden gehouden van ontwikkelingen of beslissingen, maar geen directe rol hebben in de uitvoering ervan, zoals werknemers die op de hoogte worden gesteld van nieuwe informatie beveiligingsrichtlijnen.

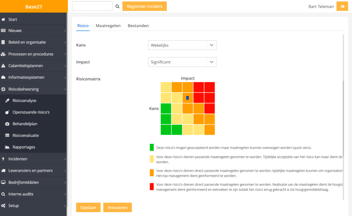

Dit kan eruit zien zoals hieronder:

Voorbeeld uit Base27

Er zijn verschillende varianten van de RASCI-matrix. Zo heb je ook de RACI-matrix waar de S (ondersteunde rol) achterwege wordt gelaten en mee wordt genomen bij de C (geraadpleegd) of I (geïnformeerd).

De Autorisatiematrix

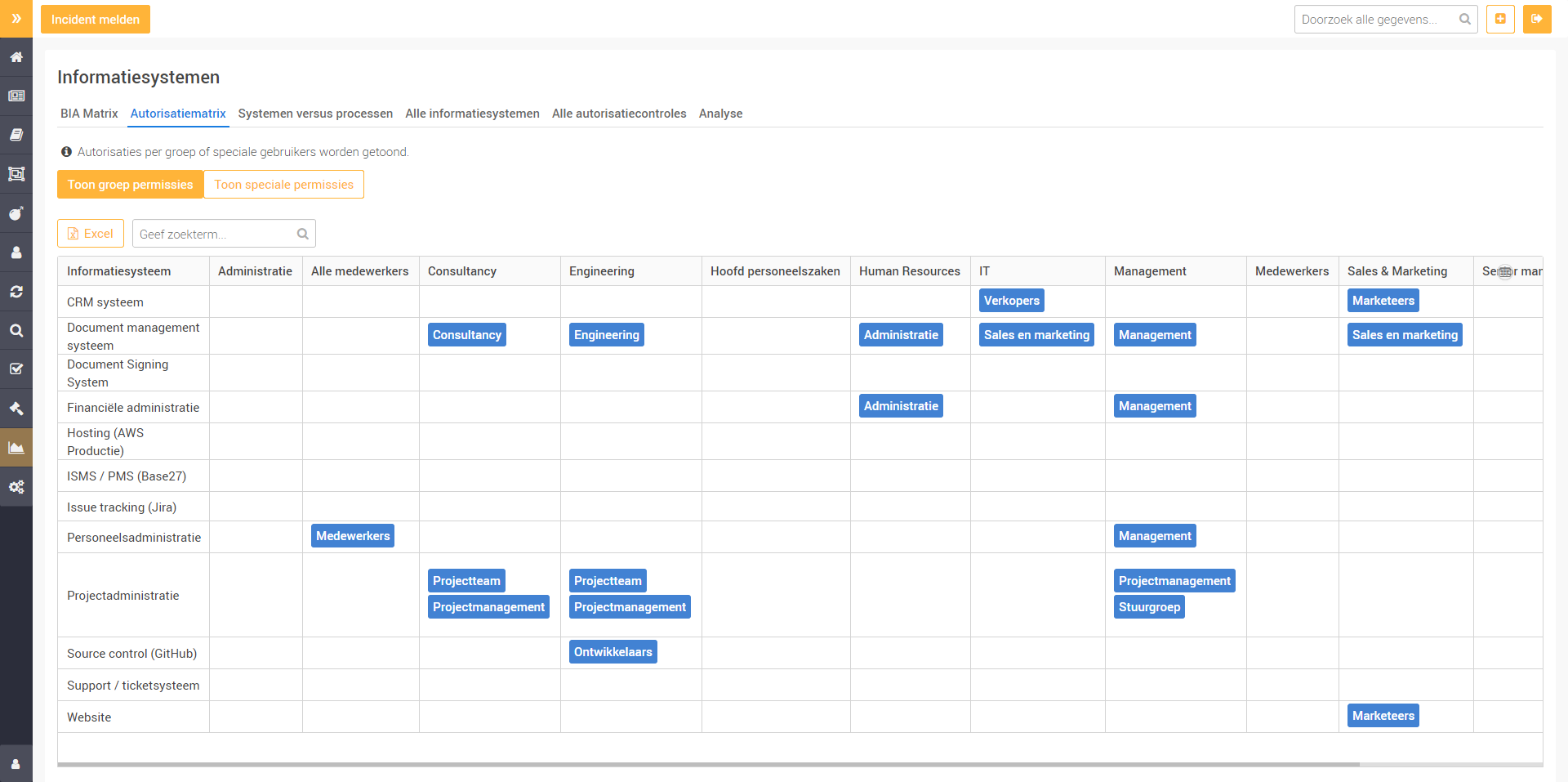

Een autorisatiematrix, ook bekend als een toegangsbeheer matrix, is een tool die wordt gebruikt om de toegangsrechten van gebruikers tot systemen, gegevens of bronnen binnen een organisatie te definiëren. Het biedt een gestructureerd overzicht van wie toegang heeft tot welke informatie en met welke rechten.

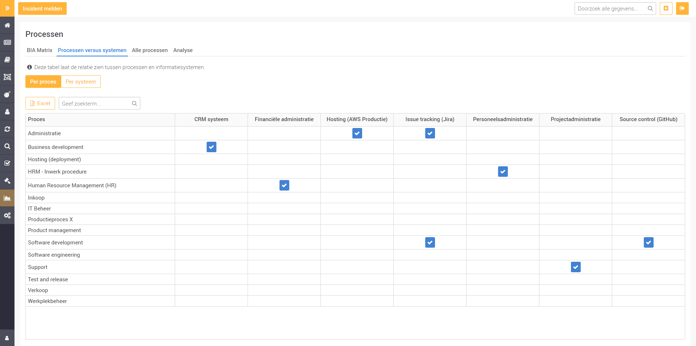

Dit kan eruit zien zoals hieronder:

Voorbeeld uit Base27

Een autorisatiematrix helpt niet zozeer bij het definiëren van rollen en verantwoordelijkheden, maar helpt voornamelijk bij de creatie van verduidelijking van verantwoordelijkheden binnen informatiesystemen.

Lees ook: Autorisatiematrix maken in 10 stappen

Het definiëren van de rollen en verantwoordelijkheden in een ISMS

Het definiëren van de rollen en verantwoordelijkheden in een ISMS is cruciaal voor effectieve informatiebeveiliging. Een ISMS, zoals Base27, biedt een gestructureerd kader om risico's te identificeren, te beheren en te verminderen. Het verstandig gebruik van een ISMS stelt organisaties in staat om proactief te reageren op bedreigingen en naleving van wet- en regelgeving te waarborgen.

Rollen en verantwoordelijkheden binnen een ISMS, zijn essentieel voor het handhaven van een veilige omgeving en het beschermen van gevoelige gegevens.

English

English

Nederlands

Nederlands