Vrijwel ieder bedrijf maakt gebruik van een netwerk. Dit is in veel situaties minimaal een internetverbinding, maar er zijn ook veel organisaties die gebruik maken van een uitgebreider intern netwerk om bijvoorbeeld bestanden onderling te kunnen delen of toegang te bieden aan interne applicaties. In alle gevallen dient het netwerk goed beveiligd te zijn om problemen te voorkomen. Maar hoe pakt u dat aan?

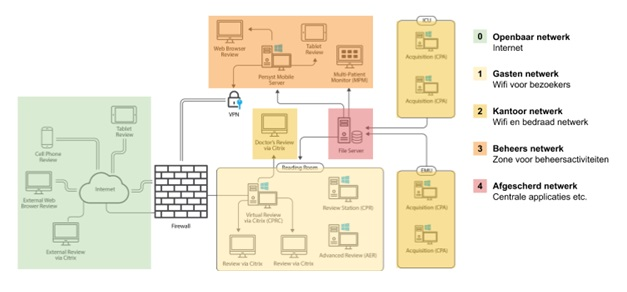

Belangrijk bij netwerkbeveiliging is de zogenaamde netwerkzonering. Zonering is ook een onderdeel van fysieke en logische toegangsbeveiliging. In dit artikel zoomen we in op enkele belangrijke onderdelen van netwerkzonering en de toepassing ervan.

Om u een goed beeld te geven van hoe u een effectieve netwerkbeveiliging kunt realiseren, staan wij stil bij:

Als je jouw kennis én bewustwording rondom informatiebeveiliging wilt vergroten. Download dan het complete e-book. Meer dan 40 pagina's aan informatie voor jou gebundeld.

Het kenmerk van goede netwerkbeveiliging

Een goede netwerkbeveiliging kenmerkt zich door het aanbrengen van een logische scheiding in netwerken (zones) met beperkingen in het netwerkverkeer dat tussen deze zones uitgewisseld wordt.

Een eenvoudig voorbeeld is de uitwisseling van gegevens tussen het publieke internet en het interne netwerk. Het is gebruikelijk om het binnenkomende verkeer (vanaf het internet dus) sterk te beperken. Het uitgaande verkeer is vaak relatief vrij van beperkingen. Vanuit het interne netwerk kan men dus wel verbinding maken naar allerlei sites en servers op het internet en via verschillende protocollen, maar kan men van buitenaf in principe nergens naartoe.

Firewall

De belangrijkste schakel in een goede netwerkbeveiliging vormt de firewall. Deze past eerder genoemde beperkingen toe waardoor externen geen toegang hebben tot het interne netwerk. Typisch wordt hierbij een ‘block all’ policy toegepast voor binnenkomend verkeer met gerichte uitzonderingen. Zo’n uitzondering kan een website zijn die vanaf het internet bereikbaar moet zijn maar kan ook nodig zijn om een veilige VPN verbinding naar het interne netwerk op te kunnen bouwen.

Best practice

Plaats zaken die vanaf het publieke internet bereikbaar zijn (bijvoorbeeld de website) in een DMZ: De-Militarized Zone. Een DMZ is een stukje ‘neutraal’ gebied in uw interne netwerk. Een DMZ wordt beveiligd en staat alleen specifiek verkeer toe. Aangezien het verkeer van buitenaf toestaat, wordt het typisch niet als een ‘veilige’ zone aangemerkt. Als er vanuit de DMZ verkeer naar andere zones in het interne netwerk nodig is, wordt dit weer streng gecontroleerd door de firewall. Dergelijk verkeer mag bijvoorbeeld alleen vanaf server X (in de DMZ) naar server Y in een andere zone plaatsvinden, en ook alleen voor bepaald type verkeer (bijvoorbeeld een query).

VLAN

Ook de andere zones hebben hun eigen regels qua toegang en uitwisseling van verkeer of data. Dergelijke zones worden vaak via VLAN’s (virtual local area network) georganiseerd. Hierbij spelen ook switches een belangrijke rol - die regelen het verkeer tussen VLAN’s. Beperkingen op verkeer tussen verschillende VLAN’s moet vaak via een separate firewall, in enkele gevallen kan ook de switch hierin een rol spelen.

Patchkast

Het bedrade deel van het netwerk wordt meestal in een patchkast geregeld. Hier hangen de switches (en soms ook de firewall) en worden de (bedrade) verbindingen naar de verschillende (kantoor-) locaties gelegd. Een best practise is om de netwerkzonering hier zichtbaar te maken door deze te groeperen en/of met kleuren of labels aan te geven. Zo is de kans op foute patches (verbindingen) klein.

Wifi-netwerk

Daarnaast is er het draadloze netwerk, wifi. De best practice hier is om een semi-publiek draadloos netwerk te bieden aan gasten en voor privégebruik van medewerkers. Zo’n gast netwerk wordt uiteraard ook beveiligd om het gebruik te kunnen controleren en doorgaans is het alleen mogelijk om het internet op te gaan. Er zijn dus geen verbinding naar interne servers mogelijk. Voor laptops/workstations die ook via wifi aangesloten zijn is er dan vaak een intern draadloos netwerk wat wel die mogelijkheid biedt.

Servers

Servers worden doorgaans niet via draadloze netwerken aangesloten, maar via bekabelde verbindingen. De interne servers (dus niet die in de DMZ) staan doorgaans ook weer in hun eigen zone. Daarbij wordt weer onderscheid gemaakt tussen ‘ontwikkeling’, ‘test’, ‘acceptatie’ en ‘productie’. Deze OTAP (of DTAP in het Engels) zorgt er voor dat er niet ‘per ongeluk’ belangrijke gegevens vernietigd of beschadigd worden. Het is bijvoorbeeld niet ongebruikelijk om een kopie van een productie-applicatie en -database te herstellen in een testomgeving om bepaalde problemen te kunnen onderzoeken. Hierbij wilt u niet dat er per ongeluk verbinding wordt gemaakt met de verkeerde (productie-) systemen en daarmee schade veroorzaken. Tussen de OTAP omgevingen zijn dus beperkingen qua verkeer (doorgaans strikt gescheiden onderling maar wel bereikbaar vanuit beheer/werk-zones).

Beheer

Beheer wordt ook vaak gedaan vanuit een speciale netwerkzone. Zo wordt gecontroleerd dat een remote desktop op een server niet vanaf een normale werkplek kan plaatsvinden maar alleen vanaf een beheerslocatie - de IT afdeling bijvoorbeeld.

VPN

Tot slot is er het VPN: Virtual Private Network, zoals eerder genoemd. Hiermee kunnen medewerkers vanaf afstand (thuis of onderweg) een verbinding opzetten naar het interne netwerk. Een VPN vereist goede beveiliging, want het is in principe vanaf buiten benaderbaar en geeft toegang tot de interne netwerkdiensten (servers).

Met de migratie naar cloud-diensten wordt het gebruik en noodzaak van een dergelijke VPN mogelijkheid steeds minder. Veel organisaties bieden dit inmiddels niet meer aan. Naast de goede beveiliging van de VPN zelf moeten medewerkers hier ook nog eens goed mee omgaan want via hun laptop zou een kwaadwillende de overstap kunnen maken naar het interne netwerk. Medewerkers moeten dus voorkomen dat zij (hun laptop) een dergelijke ‘brug’ vormen tussen het publieke netwerk en het interne bedrijfsnetwerk. Het is dus geen goed idee om dit te doen in een café of in de trein via een openbaar wifi. Beter is het om dit te doen via een eigen hotspot of vanaf thuis (achter de eigen firewall).

Zelf een goede netwerkbeveiliging realiseren

Heeft u nog vragen over het opzetten van een goede netwerkbeveiliging? Of wilt u een beleid voor uw organisatie vaststellen of de bewustwording over informatiebeveiliging onder werknemers vergroten? Neem vrijblijvend contact met ons op. Wij staan graag voor u klaar en voeren graag een onafhankelijke beoordeling voor u uit.

Met ons ISMS Base27 hebt u snel en eenvoudig uw informatiebeveiliging op orde. Probeer Base27 nu één maand gratis uit.

English

English

Nederlands

Nederlands